根据本周发布的一份综合威胁报告,自 2024 年以来,一个名为“Power Parasites”的复杂网络钓鱼活动一直在积极针对全球能源巨头和主要品牌。

正在进行的活动主要通过精心设计的投资骗局和欺诈性工作机会,利用包括西门子能源、施耐德电气、EDF Energy、Repsol SA 和 Suncor Energy 在内的知名能源公司的名称和品牌。

攻击者建立了一个由 150 多个活动域组成的广泛网络,旨在冒充合法公司,主要针对包括孟加拉国、尼泊尔和印度在内的亚洲国家的个人。

受害者通过欺骗性网站、社交媒体群组和 Telegram 频道的组合来接近,通常提供英语、葡萄牙语、西班牙语、印度尼西亚语、阿拉伯语和孟加拉语的本地化内容,以提高效率。

Silent Push 研究人员发现,威胁行为者采用“spray and pray”的方法,同时滥用多个品牌名称,同时部署大量网站以最大限度地扩大受害者的影响力。

该活动的基础设施分析显示,攻击者利用包含“SE”(代表 Siemens Energy)和“AMD”(代表 Advanced Micro Devices)等关键字的域名以及各种域后缀,创建“sehub.top”和“amd-biz.mom”等模式。

主要感染媒介通过两种不同的方法涉及社会工程。在投资骗局变体中,受害者通过据称由知名能源公司支持的虚假投资平台以高回报承诺为诱饵。

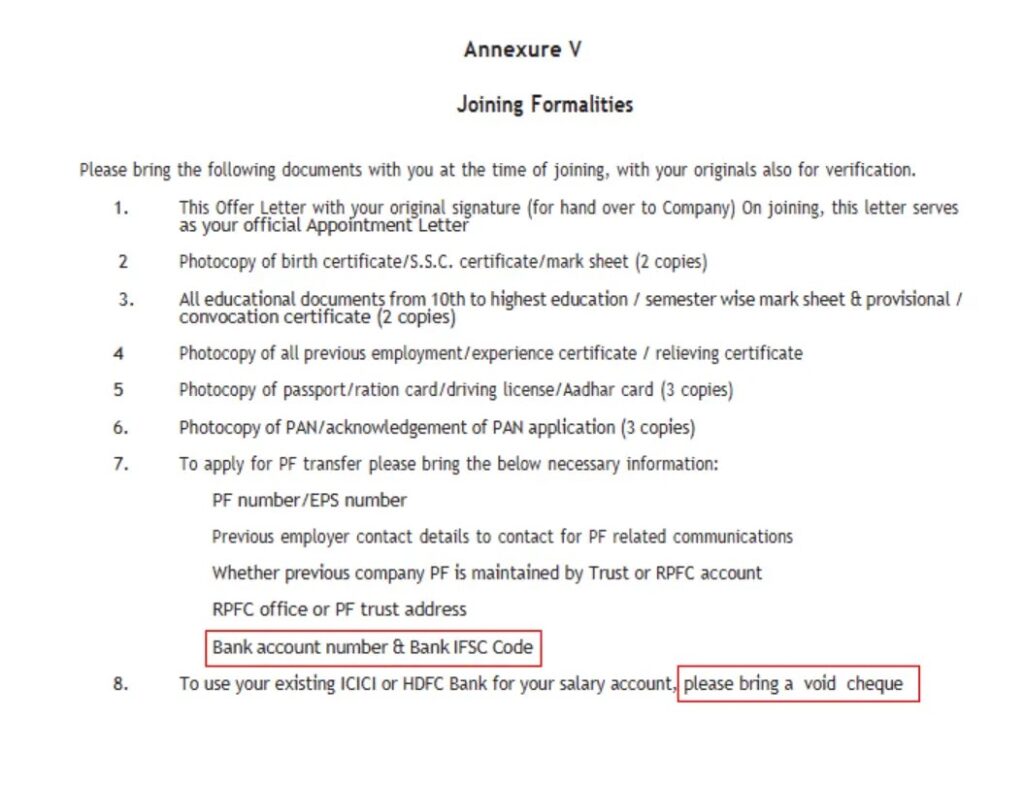

与此同时,求职骗局变体通过知名公司的欺诈性就业机会吸引受害者,要求申请人在“入职”过程中提供敏感的个人和财务信息,包括银行账户详细信息、身份证明文件和无效支票。

感染机制和技术基础设施

Power Parasites 活动采用了复杂的技术基础设施,旨在实现最大的覆盖范围和最少的检测。

对欺骗性网站的分析揭示了跨域的一致模板模式,登录页面具有“邀请码”字段——这是投资骗局中用来制造虚假排他性感的经典技术。

该活动的推广已扩展到 YouTube,在那里发布将潜在受害者引导至“se-renewables.info”等恶意域的视频,并附有多种语言的诱人标题。

其中一段从孟加拉语翻译而来的视频向观众承诺,他们可以“从新网站赚取免费资金”,展示了攻击者的多语言定位策略。

安全研究人员进行的技术指纹分析发现,这些网络钓鱼网站在其基础设施中采用了共同的特征,使它们能够在其他网站被关闭时快速部署新域名。

该活动还利用名称中包含“siemensenergy”的 Telegram 频道来分发恶意链接,尽管许多链接后来已被禁止或删除。

西门子能源已经发布了有关欺诈活动的警告,明确表示他们“不运营任何投资平台”和“在申请过程之前/期间/之后不收取费用”。

同样,Repsol Energy 已经建立了一个欺诈警报页面,警告使用人工智能冒充其执行团队的计划。

信息来源:https://cybersecuritynews.com/new-power-parasites-phishing-attack/

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件