2025 年 5 月 8 日晚,LockBit 基础设施再次被成功攻破(攻击的最后部分是公开演示)。

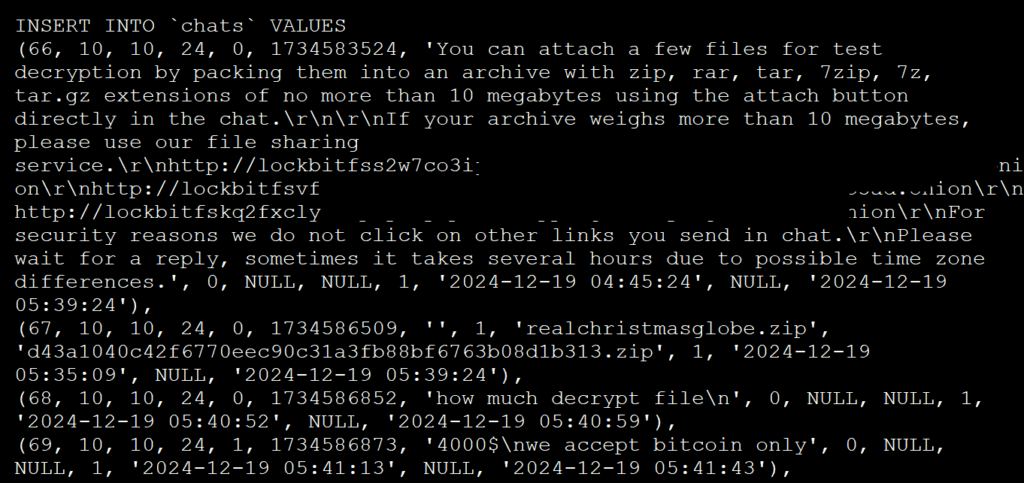

一个包含敏感信息(包括与受害者的对话)的数据库被直接公布在该组织的网站上。

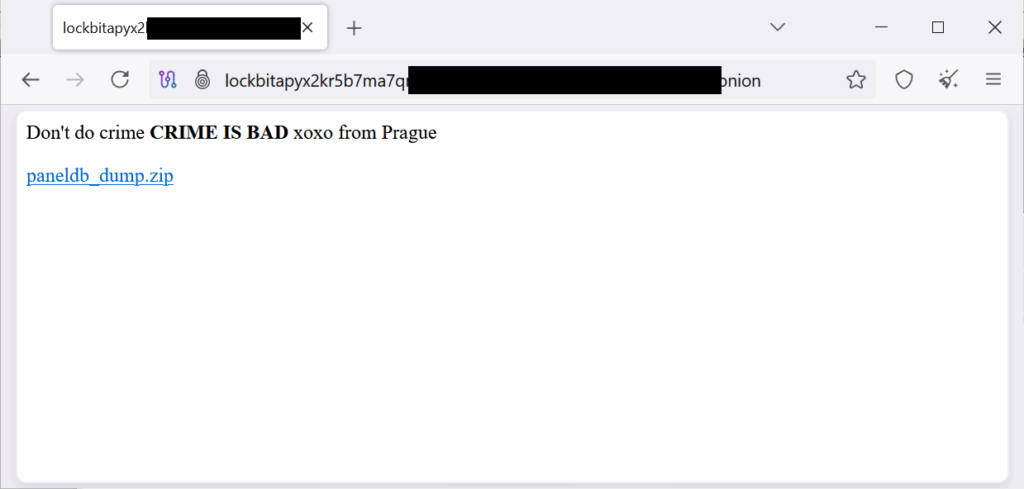

“Don’t do crime. CRIME IS BAD. xoxo from Prague.”

攻击者留下的信息 “不要犯罪。犯罪是坏的。来自布拉格的 xoxo

4 442 份受害者报告(2024 年 12 月至 2025 年 4 月)、超过 59 000 个比特币地址、受害者公司列表、带有自定义配置(包括自动删除标志)的独特构建、加密扩展以及 ESXi 等基础设施的例外情况。

对聊天记录的分析表明,他们使用了咄咄逼人的施压策略:威胁要向美国证券交易委员会投诉、媒体曝光和攻击公司声誉

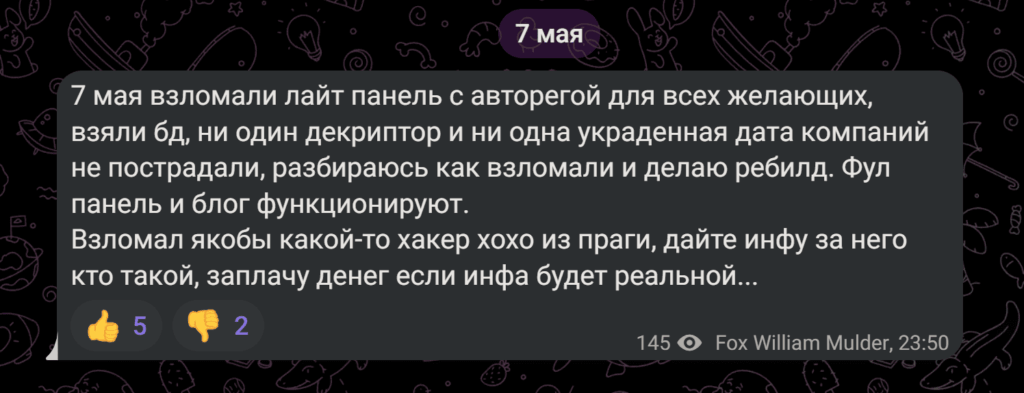

攻击者再次证明了 LockBit 在安全方面的重大失误:所有数据都是在没有隔离、没有加密、结构固定和没有访问控制的情况下存储的。这已经不是这家 RaaS 集团第一次丢失数据和内部运作(从构建到内部对话)了。研究人员和竞争对手再次获得了 LockBit 的运行结构,但目前还不清楚它到底存在了多久。

目前还不能确认它是如何被黑客攻击的,但可能的选项有

内部主机泄漏/泄密(人为失误)

面板本身的漏洞(PHP + 已知 CVE)

利用公共入口点(VPN 或 C2 基础设施)

Lockbit 本身已意识到这一点,并已作出回应:

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件