卡巴斯基在苹果应用商店和Google Play中发现了SparkKitty,这是新的间谍软件。窃取照片,以加密信息为目标,自 2024 年初以来通过恶意应用程序活跃。

卡巴斯基的网络安全研究人员报告了一种名为 SparkKitty 的新间谍软件作,该作已经感染了 Apple 官方 App Store 和 Google Play 上的应用程序。

该间谍软件旨在窃取用户移动设备中的所有图像,怀疑重点是查找加密货币信息。该活动自 2024 年初开始活跃,主要针对东南亚和中国的用户。

SparkKitty 间谍软件通过看似无害的应用程序渗透到设备中,这些应用程序通常伪装成 TikTok 等流行应用程序的修改版本。在恶意 TikTok 版本的情况下,他们甚至在应用程序内包含一个虚假的 TikToki Mall 在线商店,该商店接受加密货币用于消费品,通常需要邀请码才能访问。

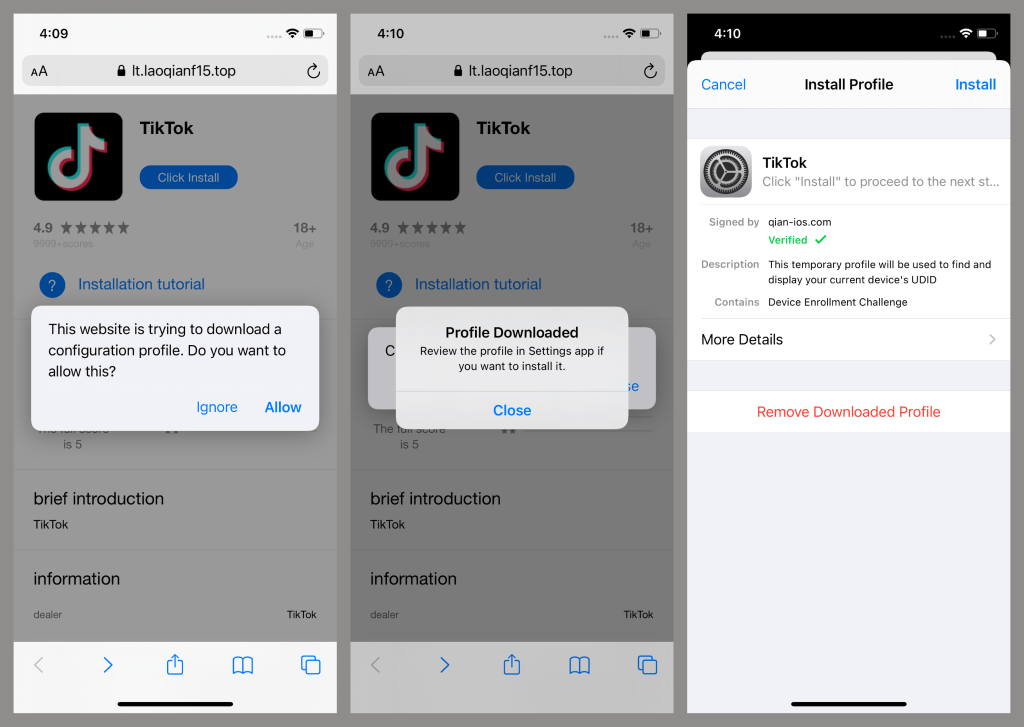

iPhone 上的安装过程显示恶意 TikTok 应用程序如何使用配置文件(来源:卡巴斯基)

面向 iOS 设备

根据卡巴斯基的报告,对于 iOS 设备,攻击者使用来自 Apple Developer Program 的特殊企业配置文件。这允许他们在 iPhone 上安装证书,使恶意应用程序看起来值得信赖,绕过通常的 App Store 审查流程进行直接分发。

此外,威胁行为者通过修改 和 等开源网络库来嵌入其恶意代码,并将其伪装成 。AFNetworking.frameworkAlamofire.frameworklibswiftDarwin.dylib

面向 Android 设备

在 Android 方面,卡巴斯基发现 SparkKitty 间谍软件隐藏在各种加密货币和赌场应用程序中。其中一款应用程序是一款具有加密功能的消息传递工具,在被删除之前从 Google Play 下载了超过 10,000 次。

另一个在官方商店外传播的受感染 Android 应用程序有一个类似的版本,该版本溜进了 App Store。两者都直接将恶意代码包含在应用程序本身中,而不仅仅是作为一个单独的组件。

安装后,SparkKitty 间谍软件的主要目标是访问和窃取设备图库中的所有照片。虽然它广泛收集图像,但它似乎与名为 SparkCat 的旧间谍软件有关,该软件使用光学字符识别 (OCR),一种从图像中读取文本的技术——专门从屏幕截图中查找和窃取加密货币钱包恢复短语等详细信息。

某些版本的 SparkKitty 也为此目的使用 OCR,利用 Google ML Kit 库来实现此功能,特别是在通过类似于诈骗和庞氏骗局的阴暗网页分发的应用程序中。

Google Play(左)和 App Store(右)上的 SparkKitty 间谍软件应用程序

互联营销活动和目标

卡巴斯基认为 SparkKitty 间谍软件与 2025 年 1 月发现的早期 SparkCat 活动直接相关,通过官方和非官方应用程序市场共享类似的分发方法。这两种威胁似乎也都集中在加密货币盗窃上。SparkKitty 间谍软件背后的攻击者专门针对东南亚和中国的用户,通常通过修改后的赌博和成人游戏,以及虚假的 TikTok 应用程序。

虽然从第三方商店下载应用程序总是有风险的,但这一发现表明,即使是像官方应用商店这样的可信来源也不能再被认为是完全可靠的。受影响地区乃至全球的用户都应该对应用程序权限保持谨慎,并考虑任何要求异常访问的应用程序的合法性,尤其是对照片库的访问。

信息来源:https://hackread.com/sparkkitty-spyware-app-store-play-store-steals-photos-crypto/

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件