您的 Signal、WhatsApp 或 Telegram 帐户安全吗?谷歌警告说,俄罗斯国家支持的团体的攻击越来越多。了解他们如何窃取消息以及您可以采取哪些措施来保护自己。

谷歌威胁情报小组最近的一份报告显示,俄罗斯国家支持的行为者越来越多地将 Signal 等安全消息传递应用程序作为目标,以拦截敏感通信。这些组织通常与俄罗斯情报部门结盟,专注于入侵相关个人使用的帐户,包括军事人员、政治家、记者和活动家。虽然最初的重点似乎与乌克兰冲突有关,但研究人员认为,这些策略将蔓延到其他地区和威胁行为者。

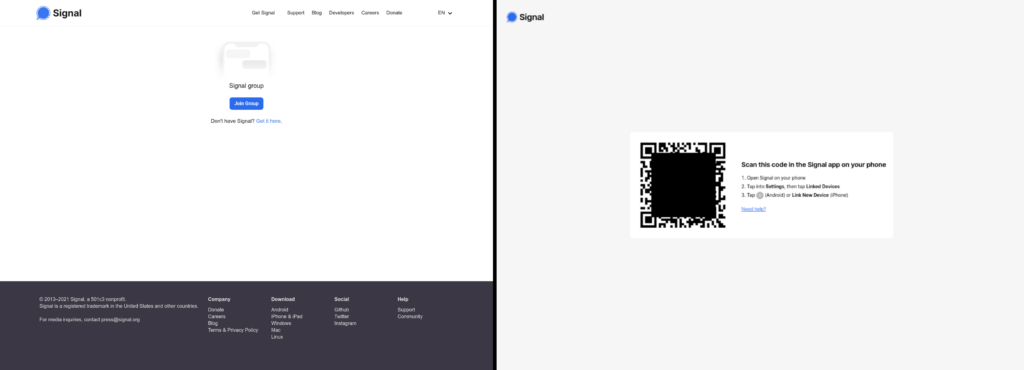

这些行为者在此活动中采用的主要方法涉及利用 Signal 的“已链接设备”功能。通过使用网络钓鱼技术,他们诱骗用户扫描恶意二维码,然后将受害者的帐户秘密链接到攻击者控制的设备。这允许攻击者实时接收所有消息,有效地窃听对话,而无需破坏整个设备。

这些恶意二维码通常伪装成合法的 Signal 资源,例如群组邀请、安全警报,甚至设备配对说明。在某些情况下,它们被纳入旨在模仿专业应用程序的网络钓鱼页面中,例如乌克兰军方使用的应用程序。

屏幕截图显示了一个 Signal 应用程序网络钓鱼网站和攻击中使用的恶意二维码之一(通过 Google)。

在某些情况下,恶意 QR 码用于近距离访问场景,例如俄罗斯军队在战场上捕获设备时。这种方法缺乏集中监控,可能会长时间被忽视,因此很难被发现。

已观察到一个被识别为 UNC5792 的组(也称为 UAC-0195)正在修改合法的 Signal 组邀请链接。这些更改后的链接将受害者重定向到虚假页面,这些页面会启动未经授权的设备链接到攻击者的控制。网络钓鱼页面的设计与官方 Signal 邀请非常相似,这使得检测具有挑战性。

另一个组织 UNC4221 (UAC-0185) 通过在模仿火炮制导应用程序的网络钓鱼网站中嵌入恶意二维码,以乌克兰军事人员为目标。他们还使用虚假的 Signal 安全警报来欺骗受害者。

除了网络钓鱼之外,APT44 (Sandworm) 还利用恶意软件和脚本从受感染的 Windows 和 Android 设备中提取 Signal 消息。他们的 WAVESIGN 脚本检索最近的消息,而臭名昭著的 Chisel 恶意软件在 Android 设备上搜索 Signal 数据库文件。

其他组(如 Turla 和 UNC1151)以桌面应用程序为目标,使用脚本和工具复制和泄露存储的消息。UNC4221 还使用名为 PINPOINT 的 JavaScript 负载来收集用户信息和地理位置数据。

安全消息传递应用程序的流行使它们成为对手的主要目标,而 WhatsApp 和 Telegram 等其他平台也面临类似的威胁。

研究人员警告说:“近几个月来,多个威胁行为者对 Signal 的运营重点是一个重要警告,表明安全消息传递应用程序面临的威胁越来越大,这种威胁在短期内肯定会加剧。

因此,建议用户保持谨慎。使用具有复杂密码的强屏幕锁定,保持作系统和应用程序更新,并确保启用 Google Play 保护非常重要。还建议定期审核链接的设备,谨慎使用 QR 码和链接,并启用双重身份验证。高风险的 iPhone 用户应考虑启用锁定模式。

信息来源:https://hackread.com/hackers-trick-users-link-device-steal-signal-messages/

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件