自 2024 年底以来,由伊朗国家支持的 APT34 (OilRig) 组织发起的复杂网络间谍活动以伊拉克政府实体和关键基础设施部门为目标,利用旨在规避传统安全措施的新恶意软件变体。

该集团自 2012 年以来一直活跃,现已将其运营重点扩大到包括中东地区的金融机构和电信提供商。

该恶意软件通过伪装成伊拉克政府官方文件的鱼叉式网络钓鱼电子邮件进行传播,利用多阶段有效载荷交付和环境意识检查来避免沙盒检测。

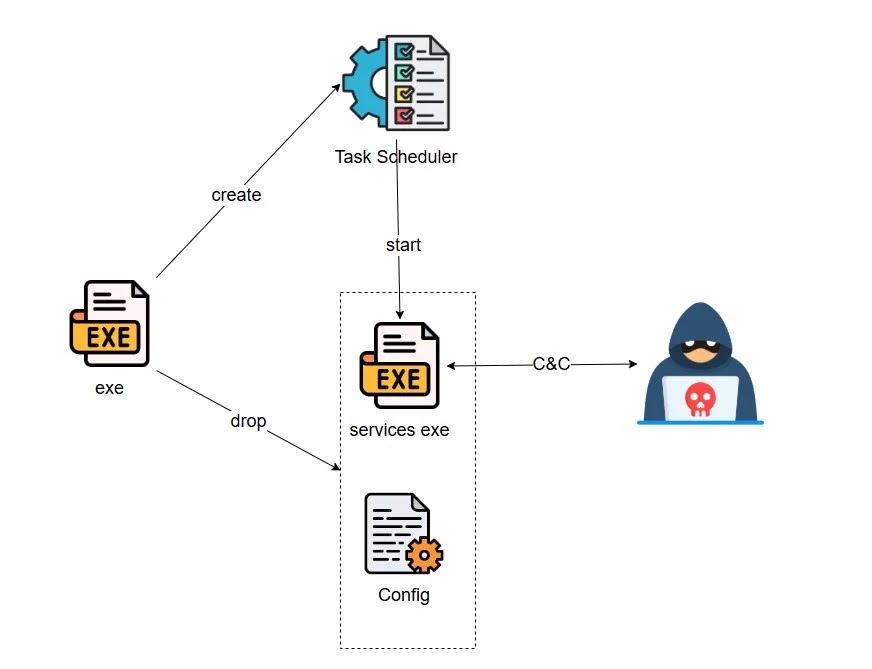

攻击链从伪装成 PDF 文件 (Ravateb.pdf.exe) 的可执行文件开始,这些可执行文件部署了能够进行 HTTP 和受感染电子邮件帐户的命令和控制 (C2) 通信的后门。

ThreatBook 分析师发现了十多个被泄露的伊拉克政府电子邮件地址,这些地址被用于横向移动,包括 fadi.Al-shemary@pmo.gov.iq 和 investunit@pmo.gov.iq。

持久性机制和检测规避的技术分析

该恶意软件采用分层混淆技术,从 Base64 解码之前的基于位置的字符串突变开始。

初始有效负载会删除特定的字符索引(第 11、8、5、2 和 0 位),然后使用硬编码密钥“felkkf jerf43klt lkg ert#$ T#$t”进行 XOR 解密。

这种反分析方法会为每次执行生成唯一的字符串模式,从而击败静态签名检测。

def decode_FromC2(input_str):

if len(input_str) > 12:

input_str = input_str[:12] + input_str[13:]

if len(input_str) > 7:

input_str = input_str[:7] + input_str[8:]

if len(input_str) > 5:

input_str = input_str[:5] + input_str[6:]

if len(input_str) > 2:

input_str = input_str[:2] + input_str[3:]

if len(input_str) > 0:

input_str = input_str[1:]

return xor_base64(input_str)

感染后,恶意软件通过名为“MonitorUpdate”的 Windows 服务建立持久性,该服务配置的随机执行间隔为 60-120 分钟。

服务创建过程会修改文件时间戳以匹配合法的系统二进制文件,并实施多项环境检查:-

- 验证桌面上至少存在四个非快捷方式文件

- 确认系统正常运行时间超过 3 个月

- 检查主板信息中是否存在虚拟化对象

成功部署后,可以通过端口 10443/TCP 和 8989/TCP 与欧洲服务器进行 C2 通信,并使用 /resource 和 /document 等 HTTP 端点进行数据泄露。

恶意软件的配置文件 (windowsObject.exe.config) 包含用于适应性作的模块化设置:

<appSettings>

<add key="P" value="10443" />

<add key="lower_sec" value="60" />

<add key="upper_sec" value="120" />

<add key="I" value="UXClxFCHX11IJEllWXFQHCg==" />

</appSettings>ThreatBook 的分析显示,APT34 通过利用欧洲托管服务提供商的分布式 C2 基础设施保持运营灵活性,已识别的节点包括 89.46.233.239(挪威)和 151.236.17.231(德国)。

该小组采用域生成算法,将区域关键字(如 “iqwebservice” 和 “asiacall”) 组合在一起,以创建看起来合理的域。

该活动展示了 APT34 在攻击金融网络方面的持续发展,将传统的凭证收集与新颖的加密逃避技术相结合。

ThreatBook 的威胁检测平台 (TDP) 和 OneDNS 服务目前覆盖了相关的入侵指标,尽管恶意软件的自适应通信协议需要行为分析防御。

信息来源:https://threatbook.io/blog/id/1101

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件