美国国家安全局 (NSA) 和全球网络安全机构警告说,Fast Flux DNS 策略是一种日益增长的国家安全威胁,用于网络钓鱼、僵尸网络和勒索软件。

国际网络安全机构,包括国家安全局 (NSA)、网络安全和基础设施安全局 (CISA)、联邦调查局 (FBI)、澳大利亚信号局的澳大利亚网络安全中心 (ASD’s ACSC)、加拿大网络安全中心 (CCCS) 和新西兰国家网络安全中心 (NCSC-NZ),突出了一个被称为 Fast Flux 的关键安全问题。

根据一份联合公告,网络犯罪分子和国家资助的行为者都在利用这种新技术,该技术使他们能够隐藏恶意服务器位置并维护持续的命令和控制 (C2) 基础设施,并已被宣布为国家安全威胁。

了解 Fast Flux

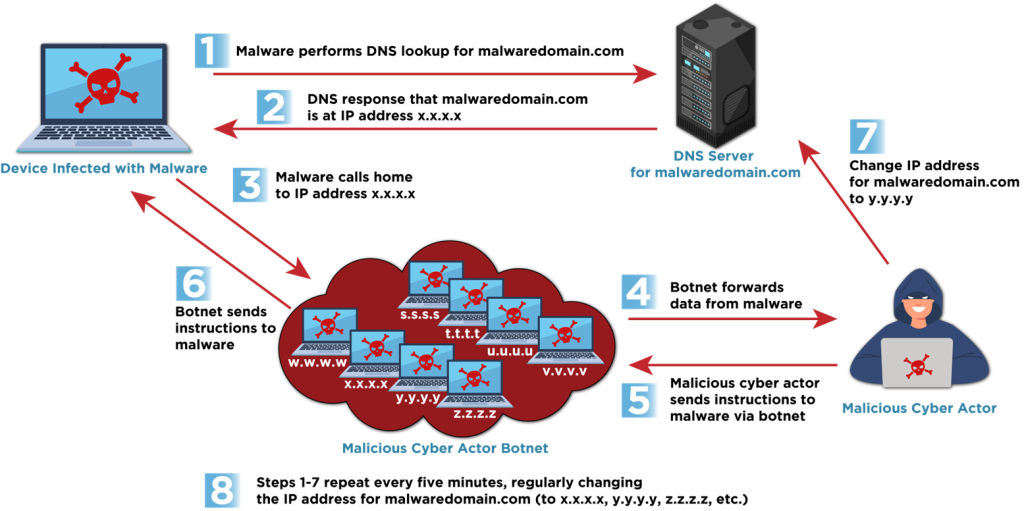

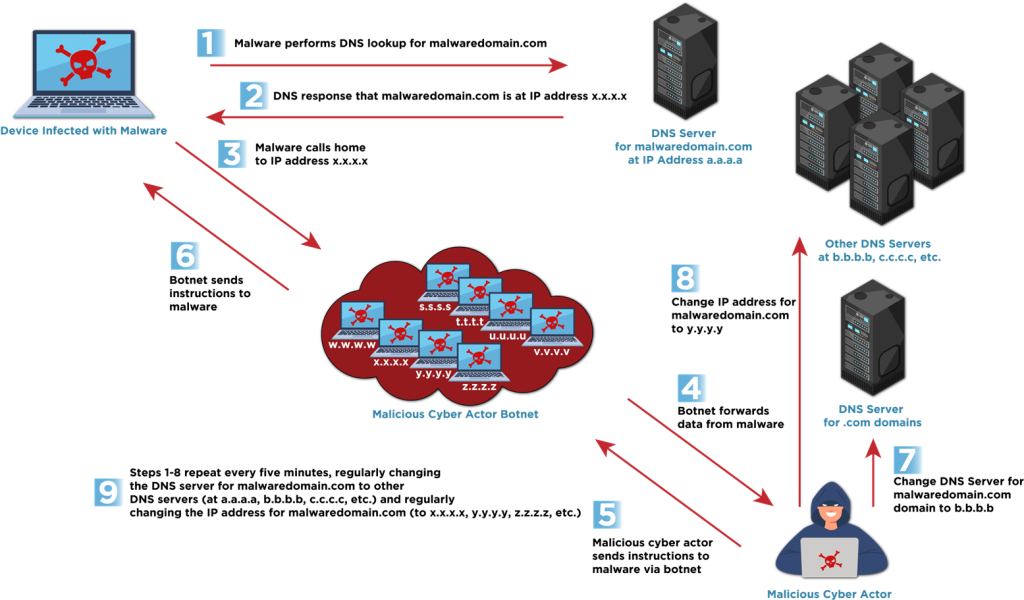

Fast Flux 的核心机制在于域名系统 (DNS) 记录的动态作。通过快速更改与单个域关联的 IP 地址,攻击者可以有效地混淆其恶意服务器的真实位置。这种快速轮换使传统的基于 IP 的阻止方法无效,因为目标 IP 地址几乎立即过时。

研究表明,网络犯罪分子正在使用两种快速通量方法——单通量和双通量。Single flux 涉及将单个域名链接到大量频繁轮换的 IP 地址,确保即使一个 IP 被阻止,该域仍可访问。

相反,Double flux 还通过频繁更改负责解析域的 DNS 名称服务器来进一步增强这种混淆,从而增加了另一层匿名性。

“这些技术利用了大量受感染的主机,”CISA 指出,它们通常会形成僵尸网络,充当代理来隐藏恶意流量的来源。

恶意应用程序和防弹托管的作用

CISA 强调 Fast Flux 不仅仅用于维护 C2 通信。它在网络钓鱼活动中发挥着重要作用,使社交工程网站难以关闭。

此外,无视执法要求的“防弹托管”(BPH) 提供商越来越多地将其作为一项服务提供给他们的客户。这允许僵尸网络管理、虚假在线商店和凭据盗窃等恶意活动的无缝运行,同时提供一层保护以防止检测和删除,并已用于 Hive 和 Nefilim 勒索软件攻击。一家 BPH 提供商甚至宣传该服务能够绕过 Spamhaus 阻止列表,突出了它对网络犯罪分子的吸引力。

检测和缓解

这些机构强烈建议采用多层方法来检测和缓解“Fast Flux”攻击。这包括利用威胁情报源、对 DNS 查询日志实施异常检测、分析 DNS 记录生存时间 (TTL) 值、监控不一致的地理位置,以及使用流数据来识别异常的通信模式。

对于组织,机构建议将 DNS 和 IP 阻止、声誉过滤、增强监控和日志记录以及网络钓鱼意识培训作为有效的缓解策略。该咨询总结道,组织必须与其互联网服务提供商和网络安全提供商,特别是保护性 DNS (PDNS) 提供商协调,以实施这些措施。

总部位于加利福尼亚州旧金山的 AI+Human Cyber Resilience 平台 Deepwatch 的首席执行官 John DiLullo 对最新进展发表了评论,他表示:这一最新咨询将像双份浓缩咖啡一样打击许多组织。任何依赖 IP 声誉作为保护其基础设施或专有数据的可靠手段的企业都是此类漏洞的软目标。

“幸运的是,相关检测技术,尤其是那些利用’低速和慢速’机器学习方法的技术,可以轻松击败这些入侵。然而,许多公司的基础设施根本还没有到位。这是一个重要的警钟,“他警告说。

信息来源:https://hackread.com/nsa-allies-fast-flux-a-national-security-threat/

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件