一名被指控向乌克兰捐款的俄罗斯程序员在今年早些时候被拘留后,联邦安全局 (FSB) 在他的 Android 设备秘密植入了间谍软件。

这些发现是第一系和多伦多大学公民实验室合作调查的一部分。

“放置在他设备上的间谍软件允许操作员跟踪目标设备的位置、记录电话、击键以及从加密消息应用程序读取消息,以及其他功能,”报告称。

2024 年 5 月,Kirill Parubets 在被俄罗斯当局行政拘留 15 天后被释放,在此期间,他的手机(运行 Android 7 的 Oukitel WP10 手机)被没收。

在此期间,他不仅遭到殴打以强迫他透露设备密码,还受到了“紧张的努力”,以招募他作为 FSB 的线人,否则将面临终身监禁。

在同意为该机构工作后,即使只是为了争取一些时间并逃脱,FSB 还是在卢比扬卡总部归还了他的设备。正是在这个阶段,Parubets 开始注意到手机表现出异常行为,包括一条显示“Arm cortex vx3 同步”的通知。

此后对 Android 设备的进一步检查表明,它确实被正版 Cube Call Recorder 应用程序的木马化版本篡改了。值得注意的是,合法应用程序的包名称为“com.catalinagroup.callrecorder”,而流氓应用程序的包名称为“com.cortex.arm.vx3”。

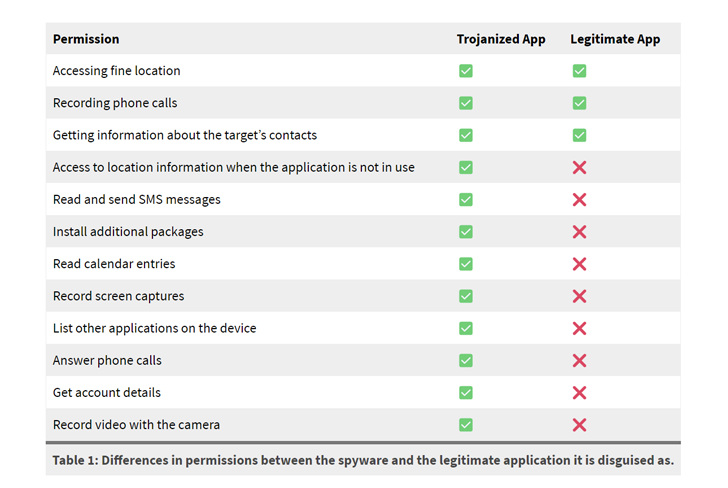

该假冒应用程序旨在请求侵入性权限,使其能够收集各种数据,包括 SMS 消息、日历、安装其他软件包和接听电话。它还可以访问精细位置、记录电话和读取联系人列表,所有这些功能都是合法应用程序的一部分。

“该应用程序的大部分恶意功能都隐藏在间谍软件的加密第二阶段,”公民实验室说。“一旦间谍软件被加载到手机上并执行,第二阶段就会被解密并加载到内存中。”

第二阶段包含记录击键、提取文件和存储的密码、从其他消息传递应用程序读取聊天、注入 JavaScript、执行 shell 命令、获取设备解锁密码,甚至添加新的设备管理员的功能。

该间谍软件还与 Lookout 在 2019 年记录的另一款名为 Monokle 的 Android 间谍软件存在一定程度的重叠,这增加了它是更新版本或它是通过重用 Monokle 代码库构建的可能性。具体来说,已发现两种菌株之间的一些命令和控制 (C2) 指令是相同的。

公民实验室表示,它还在源代码中发现了对 iOS 的引用,这表明可能存在该间谍软件的 iOS 版本。

“本案表明,如果设备的物理保管权被 FSB 等敌对安全服务机构失去,则可能是一个严重的泄露风险,这种风险将超过安全服务机构保管该设备的期限,”它说。

此次披露之际,iVerify 表示它在属于记者、政府官员和企业高管的 iOS 和 Android 设备上发现了 7 起新的 Pegasus 间谍软件感染。这家移动安全公司正在以 Rainbow Ronin 的身份追踪间谍软件开发商 NSO Group。

“2023 年底在 iOS 16.6 上出现的一个漏洞,2022 年 11 月在 iOS 15 上出现另一个潜在的 Pegasus 感染,以及在 iOS 14 和 15 上可追溯到 2021 年和 2022 年的五个旧感染,”安全研究员 Matthias Frielingsdorf 说。“这些设备中的每一个都代表着一个可以被静默监控的设备,其数据在所有者不知情的情况下被泄露。”

觉得这篇文章有趣吗?关注我们

唽和 LinkedIn 阅读更多我们发布的独家内容。

信息来源:https://thehackernews.com/2024/12/fsb-uses-trojan-app-to-monitor-russian.html

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件