思科在其 IOS、IOS XE 和 IOS XR 软件的简单网络管理协议 (SNMP) 子系统中披露了多个高严重性漏洞。

这些漏洞可允许经过验证的远程攻击者在受影响的设备上触发拒绝服务(DoS)状态。

这些漏洞在 CVE-2025-20169、CVE-2025-20170 和 CVE-2025-20171 下被跟踪,通用漏洞计分系统 (CVSS) 的基础分值为 7.7,表明存在高风险。

Cisco SNMP for IOS Software 漏洞 Cisco

IOS Software 和 Cisco IOS XE Software 的 SNMP 子系统中被识别为 CVE-2025-20169、CVE-2025-20170 和 CVE-2025-20171 的漏洞可能允许授权的远程攻击者在受影响的设备上触发 DoS 条件。

这些漏洞是由于解析 SNMP 请求时错误处理不当造成的。攻击者可通过向受影响设备提交伪造的 SNMP 请求来利用此问题。

这些问题会影响 SNMP-v1、v2c 和 v3 的所有版本。要利用这些漏洞:对于 SNMP v2c 或更早版本,攻击者必须拥有有效的读写或只读社区字符串;对于 SNMP v3,攻击者需要拥有有效的用户名和密码。

凭证。

思科感谢与趋势科技零日计划合作的安全研究员 “leg00m “发现并报告了这些关键问题。

受影响产品

运行易受攻击版本的 Cisco IOS 软件、IOS XE 软件或 IOS XR 软件并启用 SNMP 功能的设备存在风险。

管理员可使用以下命令验证 SNMP 配置:

对于 SNMP v1/v2c:

show running-configuration | include snmp-server community

对于 SNMP v3:

showrunning-configuration

| include snmp-server group

show snmp user

思科表示不存在解决这些漏洞的方法,但建议采取缓解措施:

限制 SNMP 仅对受信任设备的访问。

尽可能禁用易受攻击的对象标识符 (OID)。

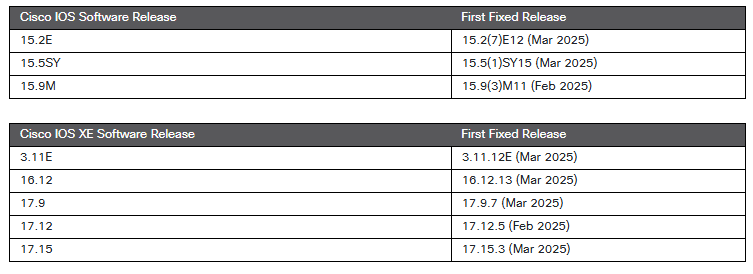

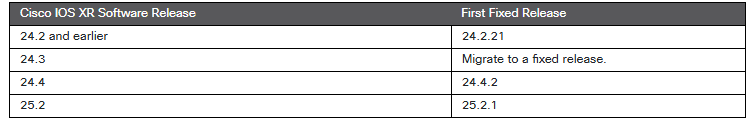

思科正在积极开发软件更新,以解决这些漏洞。受影响软件版本的修复版本计划如下:

IOS 和 IOS XE 软件

截至目前,思科产品安全事故响应小组(PSIRT)尚未发现任何利用这些漏洞的活动。

使用启用了 SNMP 的思科设备的企业应立即采取行动,实施缓解措施并准备软件升级,以确保其网络免受由这些漏洞引发的潜在 DoS 攻击。

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件